Антивирусы→ Эксперименты с вирусом

Авг 23, 2010

обновление 2022 от IS

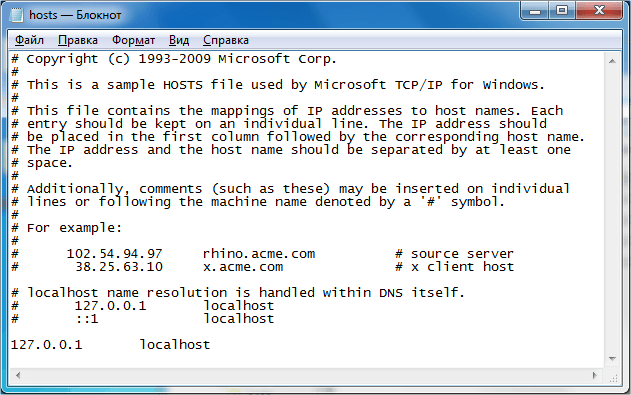

Знание о работе вируса помогает сделать защиту более надежной, как вы знаете антивирусы атакуют файлы (программы) с определенными следами-сигнатурами вируса, за несколько десятилетий данные базы закрывают основные первичные проблемы, которыми может использовать начинающее КулХакер. Например в данном примере естественной причиной является любая замена файла HOSTS отвечающий за «подмену» локальных имен, доменов и IP. С стандартном виде Hosts для Windows выглядит ниже, где при обращение на LocalHost все пакеты идут на LoopBack 127.0.0.1 — являющийся той самой машиной откуда данные пакеты исходят, путем такой подмены некоторые зловреды (и не только) могут открыть сервис с перенаправлением сетевого трафика. Способ работающий — но использовать необхомо только в благих целях.

Как-то попался мне в руки исходник вируса на Delphi, который подменяет файл hosts.

Исходник, видимо, старый т.к. KIS при проверке скомпилированного файла сообщил о Trojan.Win32.Generic.

Решил поиздеваться над зловредом — вырезать всё, что антивирус считает вредоносным.

В итоге от более чем двухсот строк кода осталось всего пару строк:

varString := '127.0.0.1 smsdeluxe.ru 127.0.0.1 smsdeluxe.ru 127.0.0.1 www.smsdeluxe.ru 127.0.0.1 only-support.com 127.0.0.1 rutracker.org' + '127.0.0.1 www.rutracker.org 127.0.0.1 megashara.com 127.0.0.1 youtube.com 127.0.0.1 www.youtube.com 127.0.0.1 odnoklassniki.ru 127.0.0.1 www.odnoklassniki.ru';

Честно говоря, не лучший способ определить вредоносность программы, попахивает халтурой специалистов Kaspersky.

Таким образом, любой файл можно превратить в вирус — достаточно лишь в любое место кода вставить эту переменную с соответствующим содержанием и «зловред» готов.