IT→Настройка и безопасность MikroTik

Янв 22, 2022

Решил написать шпаргалку первичной настрои MikroTik, так как данная продукция является надежной и шустрой, проблема заключается в сложности настройки если давно не «трогал» подобные вещи.

- Главным FAQ является статья Xakep.Ru — «Защищаем MikroTik. Хитрости безопасной настройки роутера»

- WinBox для Windows — официальный дистрибутив

- WinBox для apple MacOs — скачай и запускай

Сброс настроек Mikrotik

Выключите роутер, лучше подождать пару секунд после выключения для разрядки конденсаторов, найти скрытую кнопку Reset.

Кратко

Кратко опишу действия которые я считаю необходимы для настройки безопасной работы Mikrotik после подключения кабеля WAN (internet) и сброса настроек.

- System — Packeges — Check for Update. Channel: stable — check for Updates- Install and reboot. Перед всеми настройками советую обновить версию Rourer Board до последней.

- System — Users — Сменить пароль Admin, а лучше добавить нового пользователя с правами FULL и после этого заблокировать (удалить пользователя Admin)

- System — Clock — Настроить время на Mikrotik (необходимо для правильного вывода логов)

- IP-Services — Советую выключить все сервисы кроме Winbox и SSH, в поле Avalibe From можете ввести ввести подсеть откуда этот сервис может быть доступен например 192.168.100.0/24. (соответсующий вашей уже настроенной подсети с маской 255.255.255.0)

- System-NTP Client — автоматическая синхронизация времени NTP, сервера можно взять например на NTP SERVERS (ex: 88.147.254.234, 88.147.254.228)

- Я не люблю WiFi от Mikrotik ввиду разных причин, поэтому просто отключаю интерфейс WiFi через меню Wireless.

- IP — IP Pool — сместите диапазон выдачи IP адресов от статических, например вы знаете что ваши устройства, принтеры, серверы — будут с 10 по 20. поставьте IP POOL в конец списка 210-240.

- IP — Neighbors — discovery list — отлючите/включите обнаружение Mikrotik через Winbox и протоколы CDP, LLDP, MNDP. Я ставлю LAN

Настройки FireWall

Есть всего одно правило которым должен руководствоваться сисадмин, закрыть все порты и банить всех кроме портов приносящих деньги.

IP — Firewall я забиваю на дефолтные настройки из 5-6 правил предлагаемых сами MikroTik и на самом верху создаю правило:

Вкладка General

- chain = input

- src. Adress = ! 192.168.xxx.0/24 — та сеть что за MIkrotik

- protocol = 6 (tcp)

- Dst. Port = ! 443, 80, 1723

- Connection State: new

Вкладка Action

- Action = drop

Суть правила заключается в том, что все кто НЕ (!) из сети XXX и НЕ (!) обращаются на порты WEB, HTTPS, PPP будут отброшены. Да конечно есть много методов бана адресов, черных списков и тд, но для чего мучать Flash и процессор если в конечном виде будет Drop соединения? Это дает наименьшую нагрузку CPU MikroTik не уменьшая ресурс флеш памяти. Правило стоит приоритетным сразу под правилом 0.

Update:

Вы конечно понимаете что Drop по не существующему порту не запретит нападающей стороны пробовать другие порты. если Флеш памяти все таки вам не «критична» взамен Action — Drop сделайте Action «add src to Address list» введите название Address List XXXYYYZZZ, и Timeout.

После этого создайте новое правило которое будет Action-Drop, из списка Advanced-Src. Address list — XXXYYYZZZ.

RDP, FTP и другие открытые порты

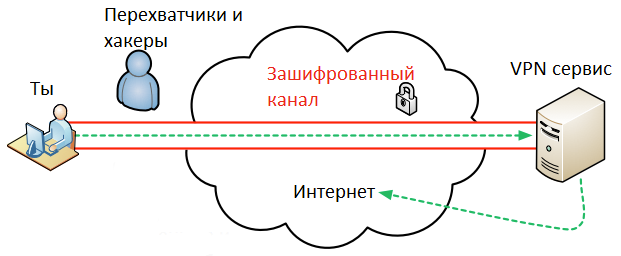

Возможно у вас есть открытые порты для дистанционного управления например Remote Desktop Protocol. Я долго сопротивлялся, но понял что RDP явно не является чем то публичным — поэтому верным решением было создать VPN подключение через которое уже можно будет соединятся с внутренней сетью и подключится к RDP. Да самое простое это изменить порт подключения со стандартного RDP 3389 на 33890 или что то типо это.

Если же порт необходимо открыть внесите его в список выше Dst. Protocol. А нагрузку на перебор пароля оставьте за приложением.